DKIM, DMARC und SPF: Der Schutzschild deiner E-Mail-Kommunikation 🛡️

Schütze deine E-Mail-Kommunikation! Erfahre, wie DKIM, DMARC und SPF vor Spoofing und Phishing schützen. 🌐

Die E-Mail-Kommunikation ist ein unverzichtbarer Bestandteil unseres täglichen Lebens, sei es beruflich oder privat. Doch gerade weil E-Mails so weit verbreitet sind, sind sie auch ein beliebtes Ziel für Cyberangriffe. Um E-Mail-Nutzer vor Phishing, Spoofing und anderen Bedrohungen zu schützen, gibt es Mechanismen wie DKIM, DMARC und SPF. Doch wie funktionieren diese Technologien genau? Und wovor schützen sie tatsächlich?

Der Hintergrund von DKIM, DMARC und SPF 📧

Um zu verstehen, warum DKIM, DMARC und SPF so wichtig sind, werfen wir einen kurzen Blick auf die Problematik, die sie lösen sollen. E-Mails können relativ leicht gefälscht werden, da das Simple Mail Transfer Protocol (SMTP), das zugrunde liegende Protokoll für den E-Mail-Versand, keine eingebaute Authentifizierung besitzt. Das führt dazu, dass Angreifer E-Mails so aussehen lassen können, als kämen sie von vertrauenswürdigen Absendern, obwohl sie in Wirklichkeit von einer ganz anderen Quelle stammen.

Hier kommen DKIM, DMARC und SPF ins Spiel. Diese Technologien ergänzen SMTP und bieten zusätzliche Schichten der Authentifizierung und Validierung, um die Echtheit von E-Mails zu überprüfen.

SPF: Der Türsteher für deine Domain 🧑✈️

Sender Policy Framework (SPF) ist eine Methode zur Authentifizierung von E-Mail-Absendern. Es erlaubt dem Inhaber einer Domain, festzulegen, welche IP-Adressen berechtigt sind, E-Mails im Namen dieser Domain zu versenden. Dadurch können Empfänger überprüfen, ob eine eingehende E-Mail tatsächlich von einem autorisierten Server stammt.

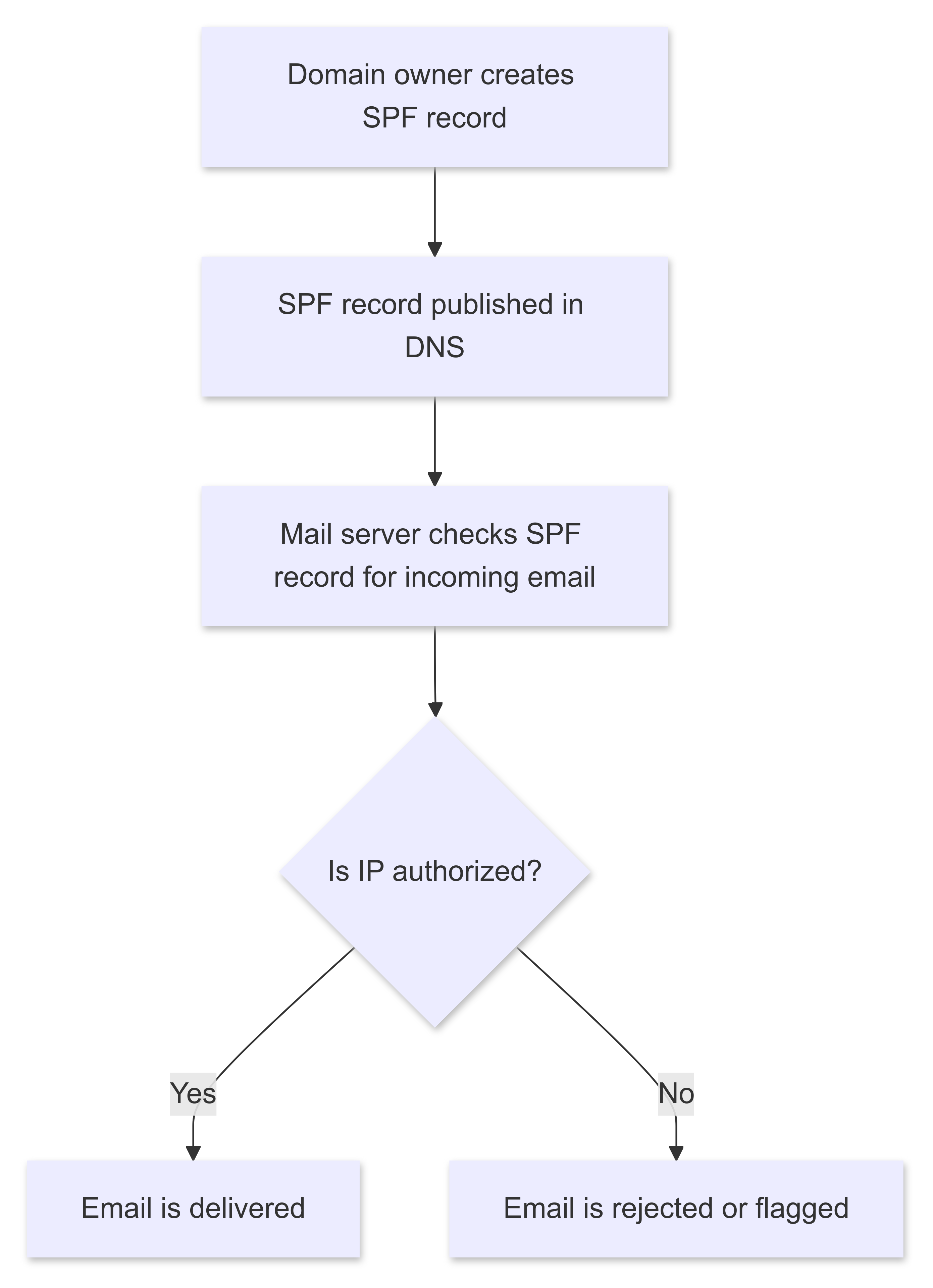

So funktioniert SPF:

- Der Domain-Inhaber veröffentlicht ein SPF-Record im DNS (Domain Name System) seiner Domain. Dieser Record enthält eine Liste von IP-Adressen oder Netzwerken, die berechtigt sind, E-Mails für diese Domain zu senden.

- Wenn eine E-Mail eingeht, prüft der empfangende Mail-Server, ob die IP-Adresse des absendenden Servers im SPF-Record der Domain enthalten ist.

- Ist die IP-Adresse autorisiert, wird die E-Mail zugestellt. Ist sie nicht autorisiert, kann die E-Mail abgelehnt oder als potenzieller Spam markiert werden.

Mermaid-Diagramm: SPF

DKIM: Die digitale Unterschrift deiner E-Mails ✍️

DomainKeys Identified Mail (DKIM) bietet eine Methode, um sicherzustellen, dass eine E-Mail während der Übertragung nicht manipuliert wurde. Hierbei wird jede ausgehende E-Mail mit einer digitalen Signatur versehen, die vom empfangenden Server überprüft werden kann.

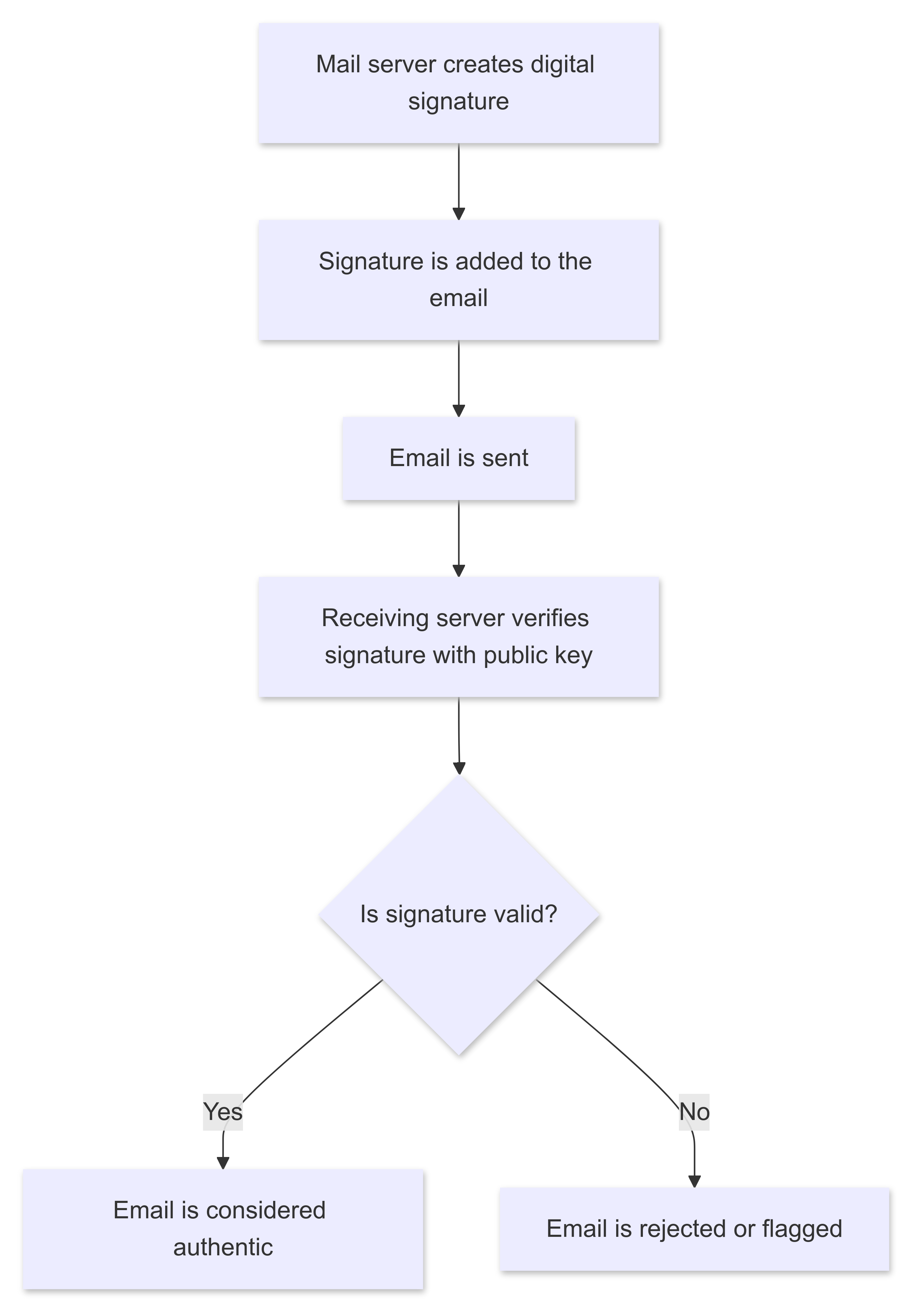

So funktioniert DKIM:

- Der absendende Mail-Server fügt eine digitale Signatur zur E-Mail hinzu. Diese Signatur basiert auf einem privaten Schlüssel, der nur dem Domain-Inhaber bekannt ist.

- Der empfangende Mail-Server kann diese Signatur mit einem öffentlichen Schlüssel, der im DNS der Domain veröffentlicht ist, verifizieren.

- Wenn die Signatur gültig ist, wird davon ausgegangen, dass die E-Mail unverändert ist und tatsächlich von der angegebenen Domain stammt.

Mermaid-Diagramm: DKIM

DMARC: Der Regisseur deiner E-Mail-Authentifizierung 🎬

Domain-based Message Authentication, Reporting & Conformance (DMARC) baut auf SPF und DKIM auf und ermöglicht Domain-Inhabern, Richtlinien festzulegen, wie ungültige E-Mails behandelt werden sollen. Darüber hinaus bietet DMARC eine Reporting-Funktion, die es Domain-Inhabern ermöglicht, Einblick in missbräuchliche E-Mail-Aktivitäten zu erhalten.

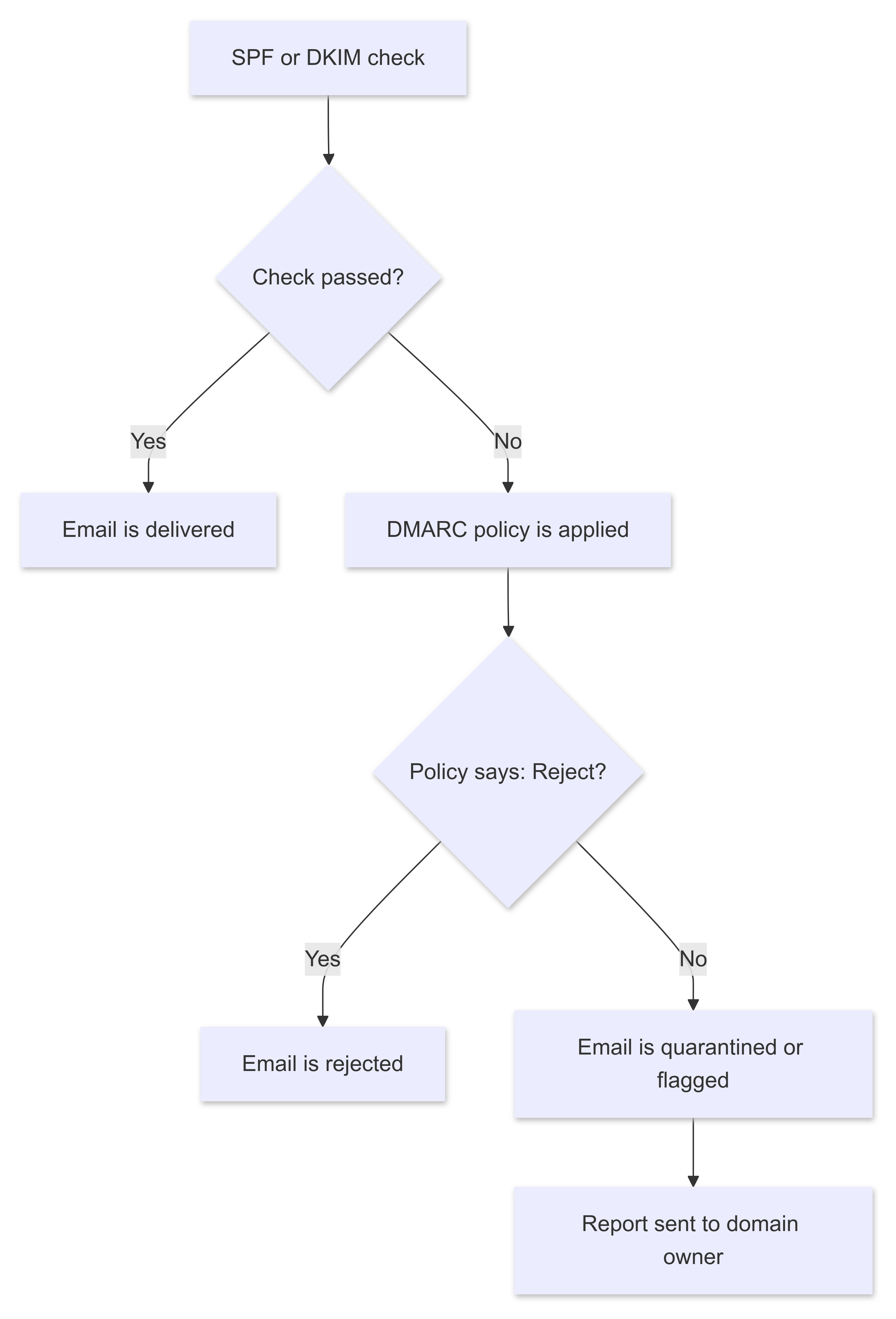

So funktioniert DMARC:

- Der Domain-Inhaber veröffentlicht eine DMARC-Richtlinie im DNS, die besagt, wie E-Mails behandelt werden sollen, die die SPF- oder DKIM-Prüfung nicht bestehen (z.B. ablehnen, in Quarantäne verschieben, usw.).

- Wenn eine E-Mail eingeht, prüft der empfangende Server sowohl die SPF- als auch die DKIM-Prüfung.

- Entsprechend der DMARC-Richtlinie wird die E-Mail entweder zugestellt, in Quarantäne verschoben oder abgelehnt.

- Der empfangende Server sendet regelmäßig Berichte an den Domain-Inhaber, um ihn über potenziellen Missbrauch zu informieren.

Mermaid-Diagramm: DMARC

Anlage im DNS-Server 🌐

Um DKIM, DMARC und SPF effektiv nutzen zu können, müssen diese Mechanismen korrekt im DNS-Server konfiguriert werden. Hier eine kurze Anleitung, wie das für jede der Technologien funktioniert, inklusive praktischer Beispiele.

SPF-Record im DNS anlegen 🔧

Ein SPF-Record ist ein TXT-Record, der im DNS deiner Domain erstellt wird. Dieser Record enthält eine Liste von IP-Adressen oder Servern, die berechtigt sind, E-Mails im Namen deiner Domain zu versenden.

Beispiel für einen SPF-Record:

v=spf1 ip4:192.0.2.0/24 include:spf.example.com -all

Erklärung:

v=spf1: Gibt an, dass es sich um einen SPF-Record handelt.ip4:192.0.2.0/24: Erlaubt alle IP-Adressen im Bereich 192.0.2.0 bis 192.0.2.255.include:spf.example.com: Erlaubt auch die Server, die in den SPF-Records der Domainexample.comdefiniert sind, E-Mails im Namen der Domain zu senden.-all: Bedeutet, dass alle nicht aufgeführten Server als nicht autorisiert betrachtet werden sollen.

DKIM-Record im DNS anlegen ✍️

Für DKIM benötigst du einen TXT-Record, der für einen bestimmten Selector und die Domain erstellt wird. Dieser Selector wird in der Signatur der E-Mail verwendet, um den entsprechenden öffentlichen Schlüssel im DNS zu finden.

Beispiel für einen DKIM-Record:

s1._domainkey.example.com IN TXT "v=DKIM1; k=rsa; p=MIGfMA0G...AB"

Erklärung:

s1: Der Selector, der bei der Erstellung der DKIM-Signatur verwendet wird._domainkey: Ein fester Bestandteil des DKIM-Records.example.com: Deine Domain.v=DKIM1: Gibt an, dass es sich um einen DKIM-Record handelt.k=rsa: Gibt an, dass der Schlüssel ein RSA-Schlüssel ist.p=MIGfMA0G...AB: Der öffentliche Schlüssel, der im DNS veröffentlicht wird.

DMARC-Record im DNS anlegen 🛡️

Ein DMARC-Record ist ebenfalls ein TXT-Record im DNS und legt fest, wie E-Mails behandelt werden sollen, die die SPF- oder DKIM-Prüfung nicht bestehen. Er gibt auch an, wohin Berichte gesendet werden sollen.

Beispiel für einen DMARC-Record:

_dmarc.example.com IN TXT "v=DMARC1; p=reject; rua=mailto:[email protected]; ruf=mailto:[email protected]; fo=1"

Erklärung:

v=DMARC1: Gibt an, dass es sich um einen DMARC-Record handelt.p=reject: Legt fest, dass alle E-Mails, die die Prüfungen nicht bestehen, abgelehnt werden sollen.rua=mailto:[email protected]: Gibt die E-Mail-Adresse an, an die aggregierte Berichte gesendet werden sollen.ruf=mailto:[email protected]: Gibt die E-Mail-Adresse an, an die forensische Berichte gesendet werden sollen.fo=1: Fordert Berichte für jede einzelne Nachricht an, die die Prüfung nicht besteht.

Wovor schützen DKIM, DMARC und SPF? 🛡️

DKIM, DMARC und SPF schützen vor einer Vielzahl von Angriffen, die auf gefälschte Absenderadressen basieren:

- Phishing: Angreifer versuchen, sensible Informationen zu stehlen, indem sie sich als vertrauenswürdige Absender ausgeben.

- Spoofing: Angreifer täuschen vor, E-Mails von einer legitimen Domain zu senden, um den Empfänger zu täuschen.

Diese Mechanismen verhindern jedoch nicht, dass E-Mails von legitimen Servern gesendet werden, die jedoch schädliche Inhalte enthalten (z.B. Malware). Auch können sie nicht verhindern, dass E-Mails von einem kompromittierten legitimen Account aus gesendet werden.

Fazit 🎉

DKIM, DMARC und SPF sind essenzielle Werkzeuge, um die Sicherheit und Integrität der E-Mail-Kommunikation zu gewährleisten. Sie stellen sicher, dass E-Mails tatsächlich von den angegebenen Absendern stammen und unterwegs nicht manipuliert wurden. Allerdings sind sie kein Allheilmittel und sollten immer im Kontext anderer Sicherheitsmaßnahmen eingesetzt werden.

Hast du Fragen zu DKIM, DMARC oder SPF? Hinterlasse gerne einen Kommentar!